Assurance etcybersécurité

Stoïk associe assurance et cybersécurité pour permettre aux entreprises de maîtriser leur exposition au risque cyber.

Une approche active pour une parfaite maîtrise du risque.

Face à un risque, deux possibilités : agir pour le réduire ou le transférer à un tiers. Stoïk propose une solution alliant couverture d’assurance et logiciel de sécurité, pour permettre à chaque entreprise de maîtriser l’ensemble de son risque cyber.

Assurer en cas de sinistre

Des garanties complètes, claires et transparentes. Accompagner et indemniser les entreprises en cas de cyberattaque est le coeur de notre mission.

Protéger en continu

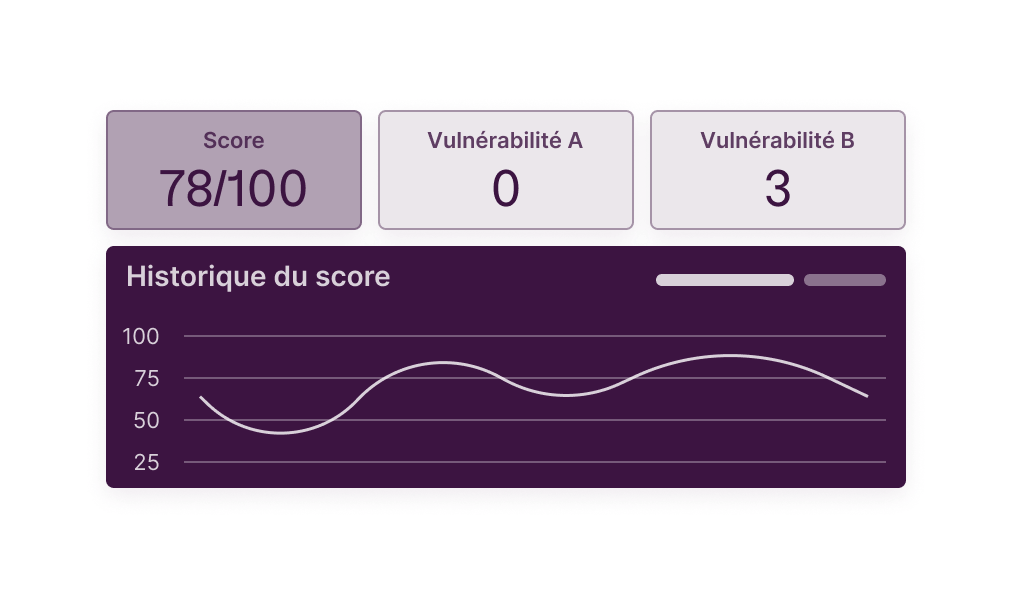

L’alliance de Stoïk Protect, plateforme de prévention, et d’un accompagnement par des experts en cybersécurité. Pour aider les entreprises à réduire leur risque au quotidien.

Une solution penséepour les courtiersen assurance.

Stoïk donne aux courtiers en assurance les moyens d’accompagner leurs clients face aux cyberattaques, en tout simplicité.

Souscription simplifiée

Une expérience de souscription 100% en ligne, rapide et automatisée depuis l’Espace Courtier.

Prévention en continu

Une prévention active grâce à la plateforme Stoïk Protect et un accompagnement au quotidien.

Gestion de sinistres optimisée

Une équipe d’experts en cybersécurité dédiée 24h/7j à l’assistance des assurés victimes de cyberattaque.

Une couverture complète avec le soutien des plus grands acteurs de l'assurance.

Nous accompagnons les PME et ETI réalisant jusqu’à 500 millions d’euros de chiffre d’affaires. Avec un plafond de garantie jusqu’à 5 millions d'euros.

Dans les coulisses deStoïk.

Découvrez comment nos équipes œuvrent au quotidien pour maintenir un bon niveau de risque cyber chez nos assurés.

en ligne, de l'émission du devis à la signature électronique – pour une souscription simple et rapide.

moins de risque de subir un incident cyber chez les entreprises assurées par Stoïk, grâce à la prévention active.

durée moyenne de remise en état des entreprises par les experts en cybersécurité Stoïk suite à un sinistre.

Plus besoin d’être un expert en cybersécurité pour comprendre le risque cyber.

Blocage d’un site e-commerce

Notre équipe a neutralisé un pirate ayant déployé un ransomware chez un e-commerçant pendant les soldes : voici comment.

Sinistres cyber : rapport 2023

Un aperçu unique de l'état de la menace cyber et de ses impacts sur les PME et ETI, issu des données de notre portefeuille.

Le déroulé d’une cyberattaque

Reconnaissance, armement, intrusion et élévation de privilèges : les étapes clés d’une cyberattaque.

Plus de 1 000 courtiers accompagnent leurs clients avec Stoïk.

Ouvrez un code courtier en quelques minutes. Équipez vos clients avec l’assurance cyber la plus experte du marché.